Github Action初体验

NoneBot2框架&刷机小记

半个月前,我一时兴起入坑QQbot,在go-cqhttp和nonebot2上接触到异步代码。

以及,在Python的异步代码里使用requests会堵塞这个问题。

自己写了点插件,也爬了很多api端口和网站。

本来想着在官网上也发布一个插件的,但是想想自己的臃肿的代码还是算了。

近几天在玩刷机,拿个高通410的随身wifi刷了Debian。

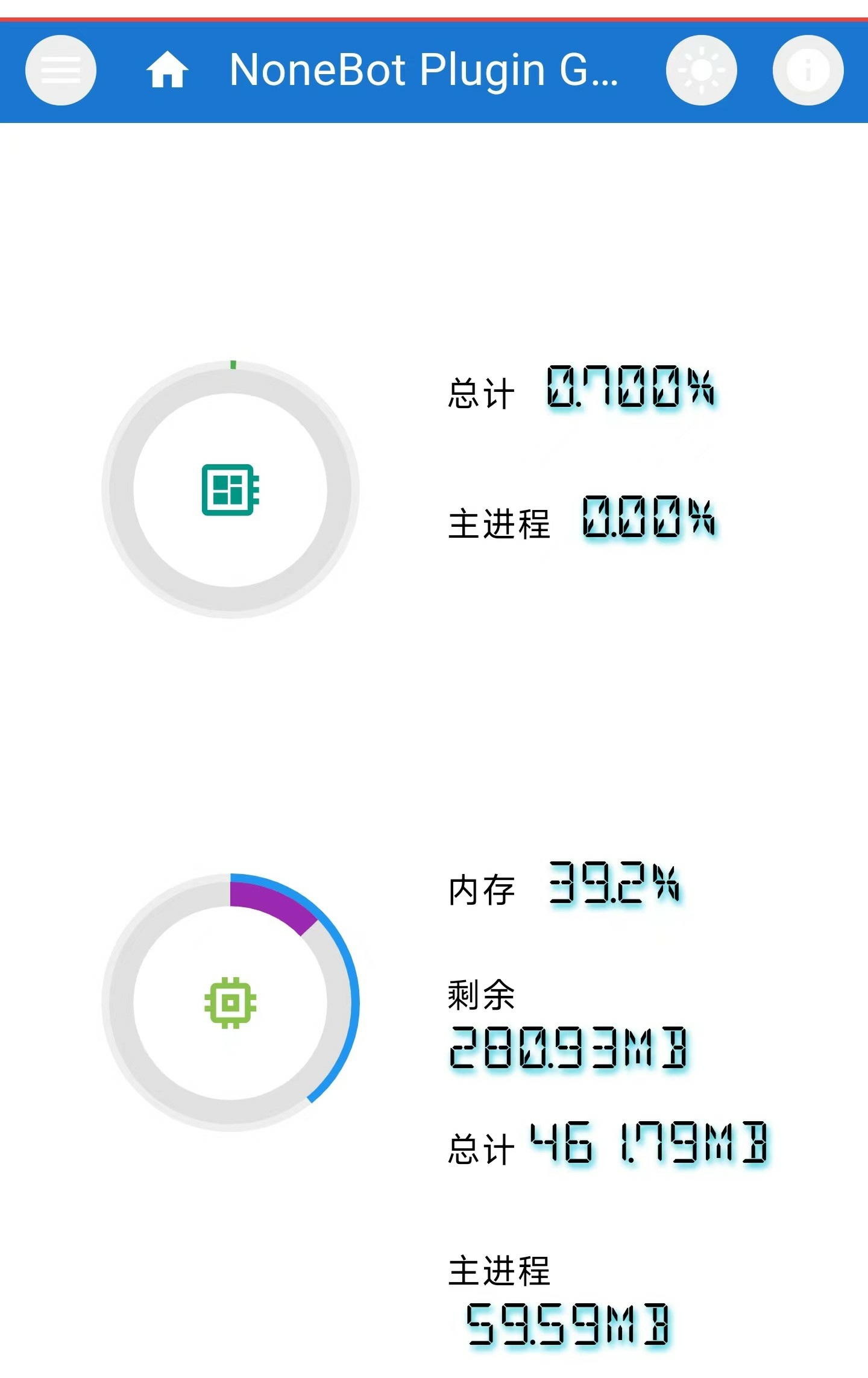

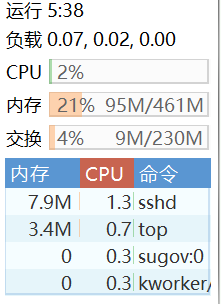

超频到2.1GHz,同时释放了内存,现在它有这么大!

你敢相信?他能跑上面所说的nonebot2

甚至能流畅运行1.8.8及更高版本的mc服务器!

今天下午试着用ZeroTier内网穿透,但是很可惜没做完。

由于17号要开学了,所以接下来还是多看看课本吧。

毕竟开学之后每周一从早八到晚上九点真的要命!!!

新年快乐!

经典诵读的正确打开方式

每日一记

今天是广州某大学的wx小程序研究资料。

既然来了,那么话不多说,直接上教程

首先下载安装必备的应用

关于Python的安装和环境配置就不在这里赘述了

Python传送门

Charles

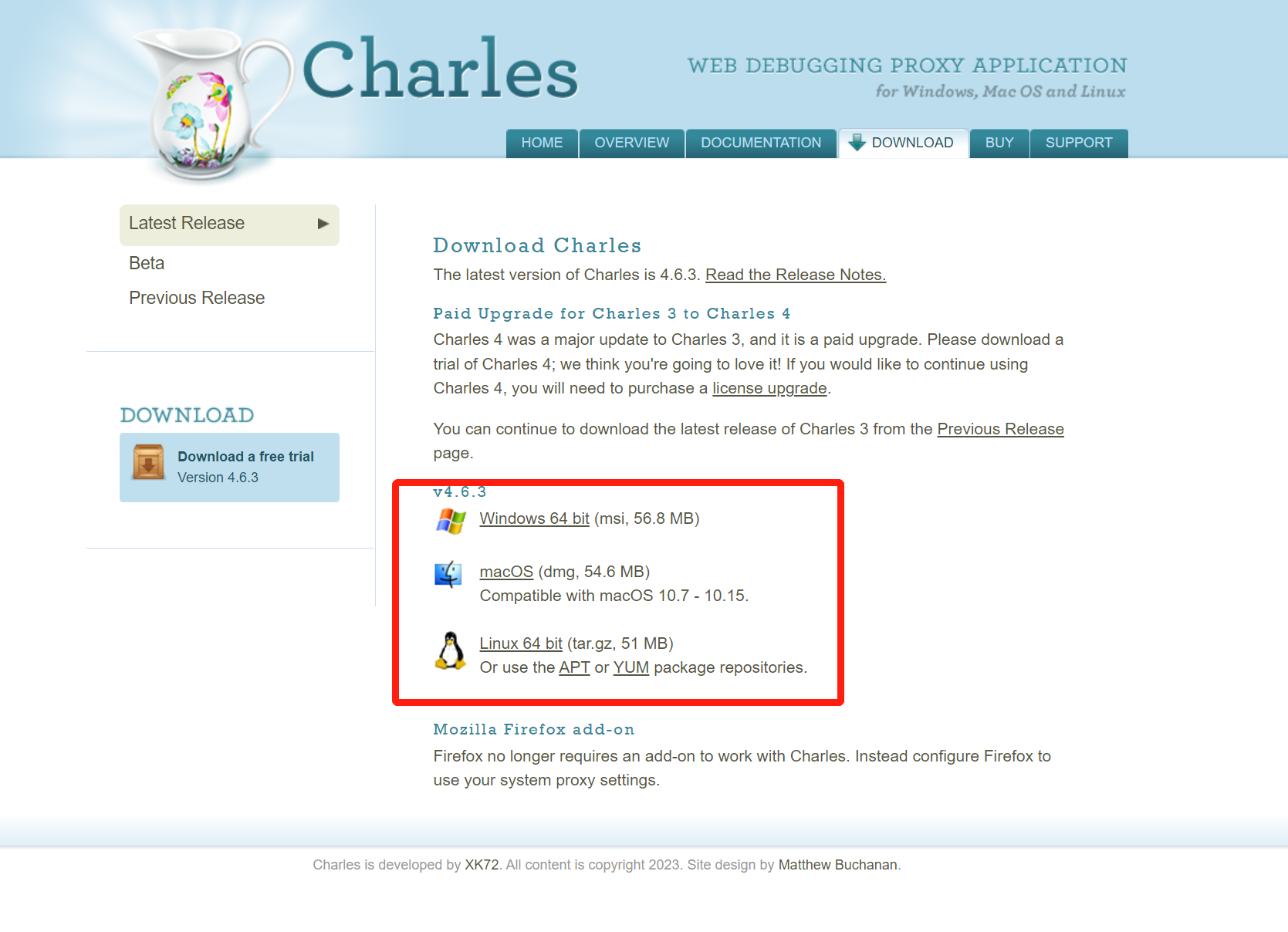

1.前往官网下载安装最新版本

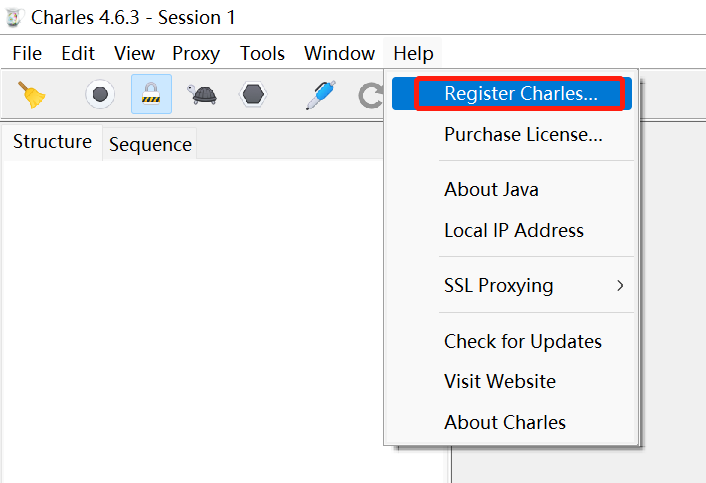

2.在下图处输入pojie和9d8fb452d26c0decc5后确定

3.点击HEIP->SSLProxying->Install Charles Root Certificate配置证书

4.点击【安装】,点击【下一步】,然后选【放入下列存储】,然后是【受信任的根证书颁发机构】

5.点击【Proxy】–>【SSL Proxying Settings…】

6.勾选【Enable SSL Proxying】点击【add】,在Host输入【*】,在Prot输入【443】最后点击【ok】保存

接下来是抓包

1.关闭防火墙:打开网络设置>高级网络设置>Windows防火墙>公用网络>关闭并确认

2.在PC端wx中打开该小程序

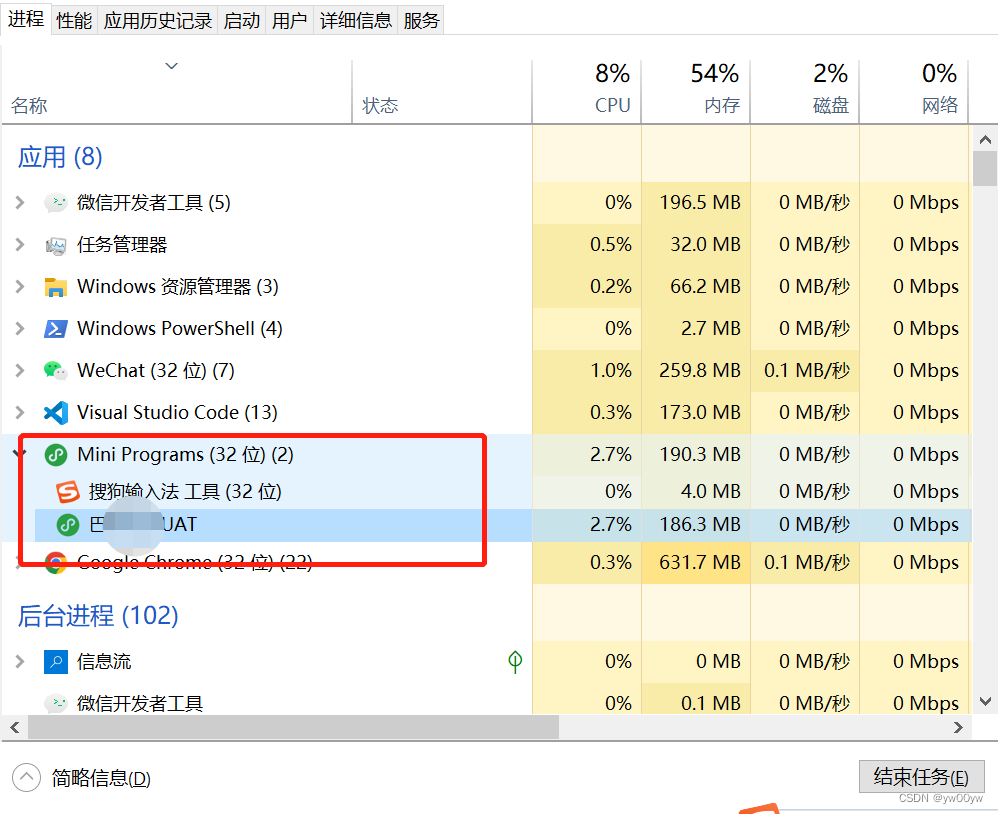

3.在任务管理器里找到该小程序的应用

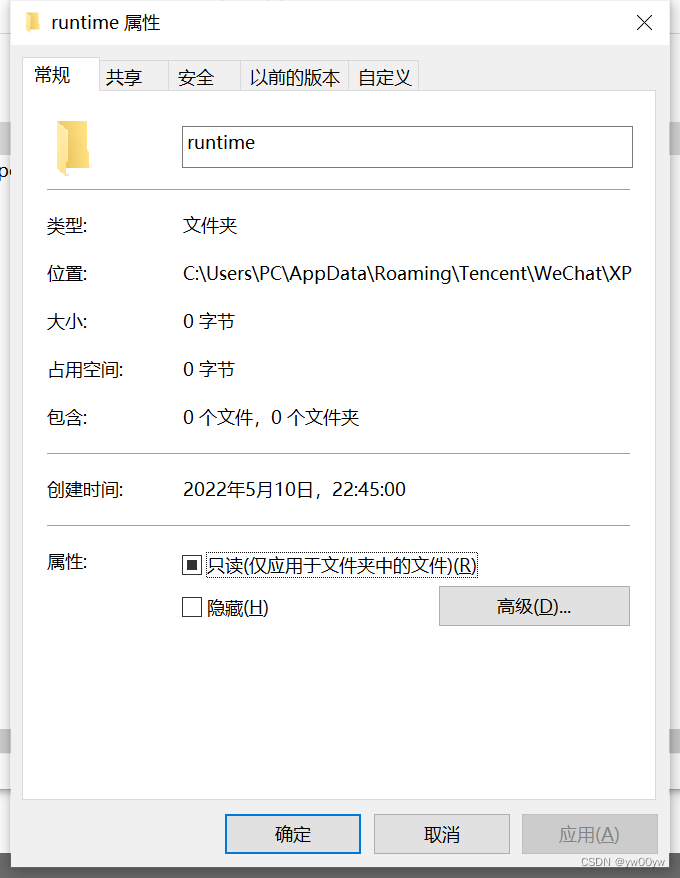

4.右键点开小程序,打开文件所在位置,找到一个叫Runtime的包

5.将小程序和微信都关闭掉(否则部分文件删除不掉),然后将Runtime包下的文件都删除掉

6.把Runtime文件夹改为只读状态

7.重新进入该wx小程序登录

8.打开Charles后在小程序内随意进入一个页面

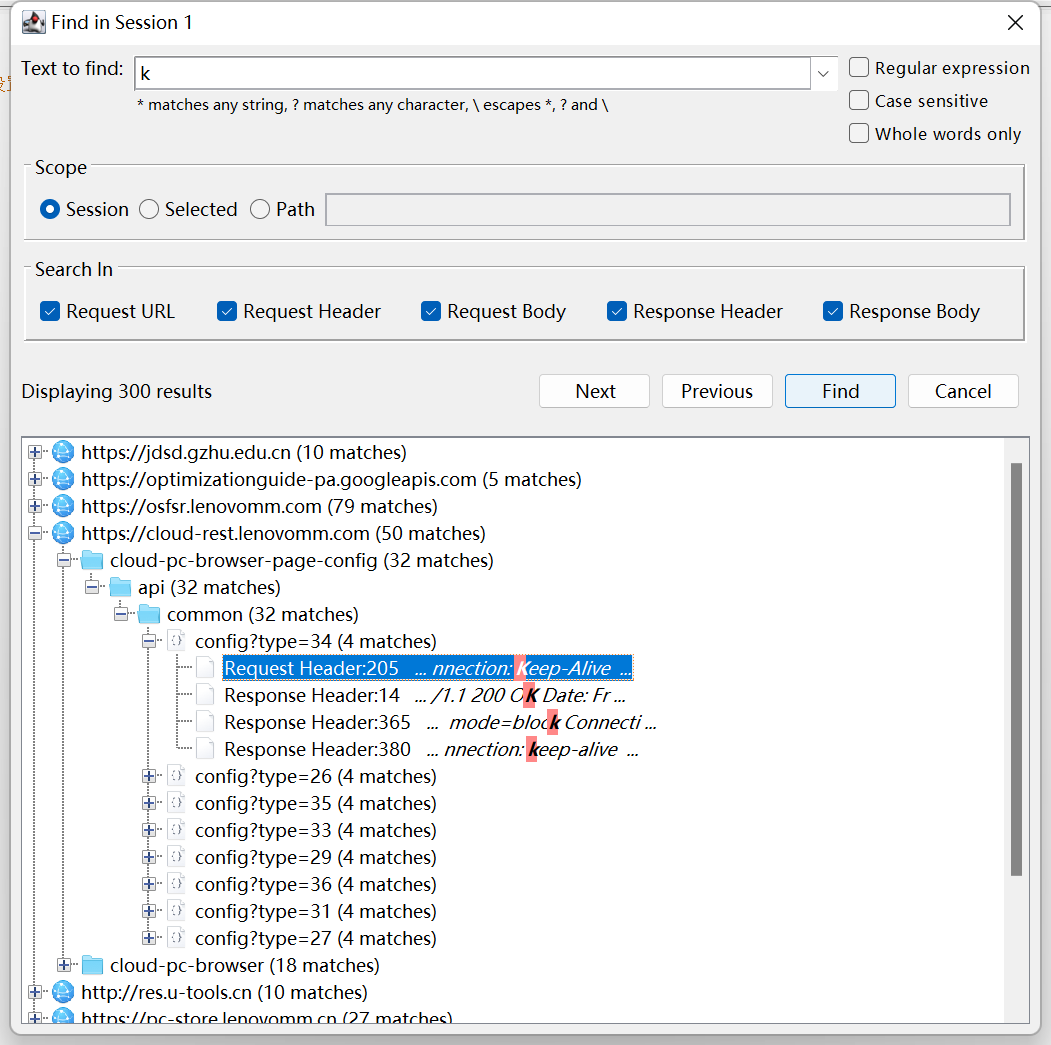

9.CTRL+F输入key找到并复制字段

最后开始让代码跑起来

Midjourney

图床及其相关

每日一记

图床的创建

市面上免费的图床有SM.MS Sibnet Shutterfly

不完全免费的也有腾讯云 阿里云 七牛云

这里我把阿里云和SM.MS都试了一下

创建的话就跟着下面的步骤走就行了:

一.阿里云

1.打开官网点击右上角进行注册/登录

2.实名认证

3.在左上角折叠页面里选择对象存储OSS

4.右侧Bucket管理板块点击添加Bucket

5.名称填写Bucket的名字,读写权限更改为公共读,其他的默认即可

6.创建完成之后鼠标移至右上角头像上,选择AccessKey管理

7.查看Secret并分别复制两行ID

8.前往PicGo下载页面选择对应版本下载安装

9.打开PicGo图床设置的阿里云页面填写相关资料

10.上传区选择格式就能使用了

二.SM.MS

1.官网注册/登录

2.复制此页面的Secret Token

3.在此页面上传文件

4.打开PicGo的SM.MS页面粘贴Secret Token

5.上传区选择格式就能使用了

注:

1.我在使用PicGo链接SM.MS时总是失败,不知道为啥

2.因为阿里云不是免费的,想省钱可以选择香港

3.一定要设置防盗链

2022年度总结

呆~

简直突如其来呐。

万万没想到一个月就过去了,时间过得真快啊。

在2022年的抗疫决赛圈,几乎所有人都成了小阳人,其中也包括我。

发烧第一天真的是给我吓到了,中午一觉起来高烧42.5℃,惊恐之余赶紧撑着摇摇欲坠的身体去买布洛芬(似乎我这个城市退烧药还算充足?)到晚上睡前才降到39℃。看到那个长度我真的是笑希了,感觉39℃也不过是小问题……

(⁄ ⁄•⁄ω⁄•⁄ ⁄)

感谢芙灵和一个现在被迫带烧返校的可怜的江苏高三Dog!

现在病情已经到了欲说还休的阶段了,因此被鹅鸭杀劝退,因此才能闲到来写这个文章

希望早日康复吧,我还想吃正新鸡排

这个小小站点活过了第一个国庆,第一个圣诞,马上就是元旦和春节了,希望这里能永远保存下去。

最近了解了GitHub Arctic Code Vault这个东东,虽然说想得到这个可能有点不现实,但是可以把它当作理想吧。

(づ ●─● )づ

对于2023年的规划没有太多的变化,仍然是多学习,多看世界,多保重身体。

人生刚刚开始,未来可期。

犹豫不决的时候不要问别人,问自己。听别人的如果后悔了,是要后悔两次的。

PHP序列化及常见魔术方法

每日一记

序列化

【数组序列化】

<?php

$a=null;

echo serialize($a);

?>

a:参数数量:{i:0;s:字符串长度:"字符串";}

$a=null; N;

$b=123456; i:123456;

$c=1.2; d:1.2;

$d=true; b:1;

$e=false; b:0;

$f='benben'; s:长度:字符串;

【对象序列化】

<?php

class lei{

public $chengyuan='zifuchuan';

function hanshu(){

echo $this->chengyuan;

}

}

$a=new lei();

echo serialize($a);

echo urlencode(serialize($a));

?>

O:类名长度:"类名":1:{s:成员长度:"成员名";s:值长度:"值";}

修饰符public公有,private私有

私有的成员属性要在前后都加上二进制的%00,在urlencode时可以看见

【对象序列化的嵌套】

<?php

class test{

public $pub='benben';

function jineng(){

echo $this->pub;

}

}

class test2{

var $ben;

}

$b=new test();

$a=new test2();

$a->ben=$b;

echo serialize($a);

?>

O:5:"test2":1:{s:3:"ben";O:4:"test":1:{s:3:"pub";s:6:"benben";}}

当在对象内调用对象时,会出现嵌套:

实例化后的对象$a的成员变量'ben'调用实例化后的对象$b

反序列化

1.反序列化后的内容为一个对象,与序列化相反

2.反序列化生成的对象内的值,由反序列化里的值提供,与原有类预定义的值无关

3.反序列化不触发类的成员方法,需要调用方法之后才能触发

小声比比

又是一个月,该总结一下了

首先还是这个月干了啥。

好像也没干啥???

学了JS,PHP,数据库,一点点命令,还有算是课内知识的python爬虫

虽然看着学了很多,但是基础并不牢固。

因此

我可能将要用至少一个月的时间来消化从建站到现在所学的内容

毕竟…

高数和现代终究是大头,还有一个计导虎视眈眈

接着来说说接下来一个月的计划吧~

首先,既然是在家上网课

当然是要

吃了就睡,睡了就吃,跟个死猪一样

好好学习,天天向上

鸭梨山大

其实在这个月的学习中我的感触很深,网络安全绝不是一朝一夕可以完成的(屁话)

现在所学的全部这些内容可以说都是前置知识的一部分

包括在平时练习的CTF,都是走向安全的一段路

那么,既然如此

我更应该将重心放在基础上,而非一味的追求解题量

甚至是成为众人最不屑的“赛棍”。